Arquitectura de red ETHERNET

Las arquitecturas de red proveen diferentes medios para resolver un problema común (mover datos rápida y eficientemente sobre el medio de la red). La arquitectura de red en particular que se esté usando (e.g. Ethernet), no sólo definirá la topología de la red, sino también define como el medio de comunicación es accesado por los nodos. Existen varias arquitecturas de red disponibles, tales como Ethernet (Xerox, Intel y DEC), Token Ring (IBM), FDDI, AppleTalk (Apple computers), ; todas con una estrategia diferente para mover la información en la red. A continuación describiremos la arquitectura más popular en la actualidad, ETHERNET.

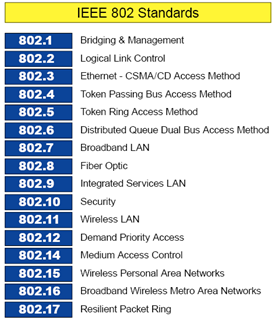

La especificación IEEE para Ethernet es la 802.3, que define que tipo de cableado se permite y cuales son las características de la señal que transporta. La especificación 802.3 original utilizaba un cable coaxial grueso de 50 ohm, que permite transportar una señal de 10 Mbps a 500 m. Más tarde se añadió la posibilidad de utilizar otros tipos de cables: coaxial delgado, pares de cables trenzados, y fibra óptica.

El término "Ethernet" se refiere a la familia de implementaciones de Redes de Área Local (LAN, Local Area Network) que incluye tres principales categorías:

-

10 Mbps Ethernet e IEEE 802.3.- Especificaciones LAN que operan a 10 Mbps sobre cable coaxial.

-

100 Mbps Ethernet.- Especificación LAN, también conocida como "Fast Ethernet", que opera a 100 Mbps sobre cable par trenzado.

-

1000 Mbps Ethernet.- Especificación LAN, también conocida como “Gigabit Ethernet”, que opera a 1000 Mbps (1 Gbps) sobre fibra óptica y cable par trenzado.

Ethernet ha sobrevivido con respecto a otras tecnologías [e.g. Token Ring] debido su flexibilidad y su relativa simplicidad para implementar y entender.

Una parte importante del diseño e instalación de una red es la selección del medio Ethernet apropiado. Existen 4 tipos de medios utilizados hoy en día: Cable coaxial grueso en 10Base5, cable coaxial en 10Base2, UTP en 10BaseT y fibra óptica en 10BaseFL (Fiber Optic Inter-Repeater Link).

Los esquemas más populares son 10BaseT y 100BaseTx, los cuales utilizan cable par trenzado UTP. Este es similar al cable telefónico y viene en una variedad de grados o categorías. La mayor categoría ofrece el mejor desempeño.

Para aplicaciones especializadas, la fibra óptica 10BaseFL, es el medio ideal. La fibra óptica es más cara, pero permite más inmunidad a la interferencia y al ruido. La fibra óptica es utilizada comúnmente en aplicaciones entre-edificios para aislar el equipo de red del daño eléctrico causado por los rayos. Debido a que no conduce electricidad, el cable de fibra puede ser útil en áreas donde grandes cantidades de interferencia electromagnética está presente, tal como en el piso de una fabrica. El estándar Ethernet le permite a la fibra óptica alcanzar hasta 2 kilómetros de cobertura, haciendo a la fibra óptica el medio Ethernet perfecto para conectar nodos y edificios, en donde se podría mediante el cobre.

10 Mbps Ethernet e IEEE 802.3.

Ethernet es una especificación LAN de "banda base" que opera a 10 Mbps utilizando un protocolo de acceso múltiple al medio sobre un cable coaxial. Ethernet fue creado en Xerox en los 70s, pero el término es usualmente referido para todas las LAN CSMA/CD. Ethernet fue diseñado para satisfacer los requerimientos de redes con alto tráfico ocasional y esporádico. La especificación IEEE 802.3 fue desarrollada en 1980 basada sobre la tecnología original Ethernet. La versión 2.0 de Ethernet fue desarrollada conjuntamente por DEC (Digital Equipment Corporation), Intel, y Xerox y es compatible con el estándar IEEE 802.3.

El estándar IEEE 802.3 provee una gran variedad de opciones de cableado, una de las cuales es una especificación referida como 10Base5. Esta especificación es la más cercana a Ethernet. El cable de conexión es referido como una unidad de interface de conexión o simplemente como AUI (Attachment Unit Interface), y el dispositivo de conexión de red es llamado como unidad de interconexión al medio (MAU, Media Attachment Unit), en vez de un transceptor (transceiver).

100 Mbps Ethernet.

100 Mbps Ethernet (conocido comúnmente como Fast Ethernet) es una tecnologia LAN de alta velocidad que ofrece más ancho de banda a los usuarios y dispositivos de la red, especificado en el estándar IEEE 802.3u .

Existen tres tipos de Fast Ethernet:

- 100BaseTX usado con cable CAT 5 UTP.

- 100BaseFX usado con fibra óptica.

- 100BaseT4 el cual utiliza dos cables extras para usarse con cable UTP CAT 3.

1000 Mbps Ethernet.

Gigabit Ethernet (1000 Mbps Ethernet) es una extensión del estándar IEEE 802.3. Gigabit Ethernet está construido sobre el mismo protocolo de Fast Ethernet pero incrementa la velocidad en 10 veces sobre Fast Ethernet.

En 1999, la IEEE probó la especificación 802.3ab, también conocida como 1000BaseT, que define Gigabit Ethernet (G.E.) corriendo sobre cable de cobre, es decir Gigabit Ethernet puede correr sobre el cable de cobre categoría 5, pero también corre sobre fibra óptica monomodo y multimodo.

También G.E. es más fácil de implementar y es mucho más rápido que otras tecnologías como ATM (hasta 622 Mbps) o FDDI (100 Mbps).

Un nuevo estándar de G.E. acaba de ser aprobado por la IEEE, el IEEE 802.3ae opera a 10 Gigabits. Este estándar es una actualización directa de las dorsales de G.E., es especificado sólo para fibra óptica y es “full duplex”. Las interfaces ópticas proveen opciones para fibras monomodo de hasta 40 Km y para fibras multimodo a distancias máximas de 300 metros. Este nuevo estándar utiliza la misma arquitectura de los anteriores estándares Ethernet (arquitectura, software y cableado).

| Especificación | Tipo de Cable | Long. Máxima |

| 10BaseT | UTP | 100 metros |

| 10Base2 | Thin Coaxial | 185 metros |

| 10Base5 | Thick Coaxial | 500 metros |

| 10BaseF | Fibra Óptica | 2.000 metros |

| 100BaseT | UTP | 100 metros |

| 100BaseTX | UTP | 220 metros |

Convenciones utilizadas en los estándares Ethernet.

Existe una convención utilizada en los estándares Ethernet, y está denotada por tres partes. Por ejemplo, 10BaseT, 10 se refiere a la velocidad en Mbps; Base, debido a que se transmite en bandabase (sin modular) y T se refiere la medio, en este caso par trenzado.

-

Velocidades: 10, 100, 1000 Mbps

-

Medios:

-

10Base2.- Conocido como Ethernet de cable fino cuya designación comercial es RG-58. 10 Mbps, banda base; utiliza conectores BNC ("Bayonet Nut connector"). Su distancia máxima por segmento es de 185 m., aunque pueden utilizarse repetidores para aumentar esta distancia siempre que los datos no pasen por más de dos repetidores antes de alcanzar su destino. En la práctica la distancia mínima debe ser mayor a 0,5 m. encontrando fallos de conexión que desaparecen manteniendo la distancia (longitud de cable) superior a 4 o 5 metros. Utiliza cable coaxial de 50 Ohm apantallado que debe estar terminado por adaptadores resistivos de 50 Ohmios y estar conectado a tierra en un punto. El cable no debe estar conectado consigo mismo formando un anillo, y debe estar conectado al DTE mediante un adaptador "T", sin que esté permitido añadir un prolongador a dicho adaptador ni conectar directamente con el DTE eliminando el adaptador "T".

-

10Base5.- Conocido como Ethernet de cable grueso. 10 Mbps, de banda base. Puede ser identificado por su cable amarillo. Utiliza cable coaxial grueso; el 5 viene de la longitud máxima del segmento que son 500 m. El cable debe estar unido a tierra en un sólo punto. Cada estación está unida al cable mediante un tranceptor denominado MAU y un cable de derivación. El conector usado en los adaptadores 10Base5 se denomina AUI ("Attachment Unit Interface"). Tiene un aspecto similar al de un puerto serie con 15 patillas (DB15). Los transceptores no deben estar situados a menos de 2.5 metros entre sí, y el cable de derivación no debe exceder de 50 metros.

-

10Base-T.- En 1990, el IEEE aprobó un añadido a la especificación 802.3i, conocida generalmente como 10BaseT. Estas líneas son mucho más económicas que las de cable coaxial, pueden ser instaladas sobre los cableados telefónicos UTP ("Unshielded Twister Pairs") y utilizar los conectores telefónicos estándar RJ-45 (ISO 8877), lo que reduce enormemente el costo de instalación. Estos cables se conectan a una serie de "hubs", también conocidos como repetidores multipuerto, que pueden estar conectados entre sí en cadena o formando una topología arborescente, pero el camino de la señal entre dos DTEs no debe incluir más de cinco segmentos, cuatro repetidores (incluyendo AUIs opcionales), dos tranceptores (MAUs) y dos AUIs. 10 Mbps, banda base, cable telefónico UTP de 2 pares de categoría 3, 4 o 5, con una impedancia característica de 100 +/-15 ohms a 10 Mhz; no debe exceder de 100 m.

-

10Base-F.- 10 Mbps, banda base, cable de fibra óptica. Longitud máxima del segmento 2000 metros.

-

10GBaseT.- En Junio de 2006 se aprobó el estándar 10GBaseT. Como se desprende de su nombre, se refiere a conexiones de 10 Gbit por segundo (10.000 Mbps) con una longitud máxima entre Hubs o repetidores (segmentos) de 100 m. Sin embargo, a la fecha de la publicación del estándar ningún cable estandarizado cumplía con los requisitos. El de categoría 6 se adoptó inicialmente para segmentos de 55 metros pero hubo que reducirla a 37 m. Se espera que el cable de categoría 7 cumpla plenamente con las exigencias de la nueva especificación.

-

Ejemplos:

- 10Base2 = 10 Mbps, bandabase, coaxial delgado (thin) a 185 metros.

- 10Base5 = 10 Mbps, bandabase, coaxial grueso (thick) a 500 metros .

- 100BaseTX = 100 Mbps, bandabase, par trenzado UTP.

- 100BaseFX = 100 Mbps, bandabase, par de fibra óptica.

- 1000BaseCX = 1000 Mbps, bandabase, par trenzado STP a 25 metros.

- 1000BaseT = 1000 Mbps, bandabase, par trenzado UTP Cat 5, 4 pares, 100 metros.

- 1000BaseSX = 1000 Mbps, bandabase, par de fibra óptica multimodo, 260 metros (Short Wavelenth fiber).

- 1000BaseLX = 1000 Mbps, bandabase, par de fibra óptica monomodo, 3-10 Km (Large Wavelenth fiber).

NOTA: Toda la información que se transporta a través de una LAN se hace en BANDABASE, es decir, las señales no se modulan. Como NO se modulan, la propagación de las señales a través de una LAN se ve limitada en cobertura, menos de 100 metros. Si se modularan las señales en una LAN, la cobertura sería mucho mayor.....pero los dispositivos de interfaz de red (p.e, tarjeta de red) saldrían mas caros, debido a que tienen que implementar un modulador y demodulador. Por este motivo, se decidió que la información a través de una LAN fuera en banda base, y gracias a esto los dispositivos son mas económicos.

| Regla del 5-4-3 |

| El estándar Ethernet IEEE 802.3 implementa la regla 5-4-3. La regla 5-4-3 limita el uso de repetidores, estableciendo que entre dos nodos cualquiera de la red, sólo puede haber un máximo de cinco segmentos, conectados a través de cuatro repetidores o concentradores, y solamente tres de los cinco segmentos pueden contener conexiones de usuarios. Cabe señalar que para contar el número de repetidores, no se cuenta el total de los existentes en la red, sino solamente el número de repetidores entre dos puntos cualquiera de la red. El protocolo de Ethernet requiere que una señal enviada sobre la LAN alcance cada parte de la red dentro de un tiempo específico. La regla 5-4-3 asegura esto. Cada señal que atraviesa un repetidor añade una pequeña cantidad de tiempo al proceso, de modo que la regla está diseñada para minimizar los tiempos de transmisión de las señales. La regla 5-4-3 (que se creó cuando Ethernet, 10Base5 y 10Base2 eran los únicos tipos de redes Ethernet disponibles) sólo se aplica en dispositivos de Ethernet de acceso compartido (hubs). Una red Ethernet switcheada debería estar exenta de la regla 5-4-3 porque cada switch tiene un búfer para almacenar datos temporalmente y todos los nodos pueden acceder simultáneamente una LAN Ethernet switcheada.

|

Utilizando el esquema de clases definido, cuando una empresa tiene menos de 255 computadoras conectadas en una red, le basta con utilizar una red clase C. Si tuviera 260 computadoras o 1.000, se vería obligada a moverse a una red clase B, en la que por tener 16 bits para hosts, la cantidad de direcciones disponibles es 65536 (incluyendo nombre de red y broadcast). De esta forma se pone en evidencia la desventaja más grande del sistema de redes con clases. En el ejemplo nuestro, la empresa se vería obligada a desperdiciar 65.276 y 64.536 direcciones respectivamente.

Utilizando el esquema de clases definido, cuando una empresa tiene menos de 255 computadoras conectadas en una red, le basta con utilizar una red clase C. Si tuviera 260 computadoras o 1.000, se vería obligada a moverse a una red clase B, en la que por tener 16 bits para hosts, la cantidad de direcciones disponibles es 65536 (incluyendo nombre de red y broadcast). De esta forma se pone en evidencia la desventaja más grande del sistema de redes con clases. En el ejemplo nuestro, la empresa se vería obligada a desperdiciar 65.276 y 64.536 direcciones respectivamente.

La RJ-45 es una interfaz física comúnmente usada para conectar redes de cableado estructurado (categorías 4, 5, 5e y 6). RJ es un acrónimo inglés de Registered Jack que a su vez es parte del Código Federal de Regulaciones de Estados Unidos. Posee ocho "pines" o conexiones eléctricas, que normalmente se usan como extremos de cables de par trenzado.

La RJ-45 es una interfaz física comúnmente usada para conectar redes de cableado estructurado (categorías 4, 5, 5e y 6). RJ es un acrónimo inglés de Registered Jack que a su vez es parte del Código Federal de Regulaciones de Estados Unidos. Posee ocho "pines" o conexiones eléctricas, que normalmente se usan como extremos de cables de par trenzado. Estándar Americano

Estándar Americano Estándar Europeo

Estándar Europeo

![clip_image007[4] clip_image007[4]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhAZcJEYSFmFLPyXJhHBrJFXkdTwIpEO1ShR8uBwLBq3d_XmZ8pZsNJskxO_87f89xweWkMWkqmqkgV8kjFoL4IM6bLqSsTsGuXBFpDtlmbkgBiL7TCq5UVg85HlyjPrIZHSLoiyexVFss/?imgmax=800)

Lo primero que se requiere para conectar un ordenador con otro es un adaptador o tarjeta de red. Actualmente los ordenadores incorporan un adaptador de red integrado en la placa madre, pero si no se tendrá que instalar una tarjeta de red en una de las ranuras de expansión.

Lo primero que se requiere para conectar un ordenador con otro es un adaptador o tarjeta de red. Actualmente los ordenadores incorporan un adaptador de red integrado en la placa madre, pero si no se tendrá que instalar una tarjeta de red en una de las ranuras de expansión.  Un concentrador o hub es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Cuando recibe un paquete de datos para un ordenador tiene que buscar a ver donde está ese ordenador. Funciona repitiendo cada paquete de datos en cada uno de los puertos con los que cuenta, excepto en el que ha recibido el paquete, de forma que todos los puntos tienen acceso a los datos, envía información a ordenadores que no están interesados. A este nivel sólo hay un destinatario de la información, pero para asegurarse de que la recibe el concentrador envía la información a todos los ordenadores que están conectados a él, así seguro que acierta. Este tráfico añadido genera más probabilidades de colisión.

Un concentrador o hub es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Cuando recibe un paquete de datos para un ordenador tiene que buscar a ver donde está ese ordenador. Funciona repitiendo cada paquete de datos en cada uno de los puertos con los que cuenta, excepto en el que ha recibido el paquete, de forma que todos los puntos tienen acceso a los datos, envía información a ordenadores que no están interesados. A este nivel sólo hay un destinatario de la información, pero para asegurarse de que la recibe el concentrador envía la información a todos los ordenadores que están conectados a él, así seguro que acierta. Este tráfico añadido genera más probabilidades de colisión. Sustituto de los hubs, actúan como conmutadores entre ordenadores conectados por cable, permitiendo un mayor y más rápido tráfico de datos entre una o varias redes. Tienen la capacidad de almacenar y discriminar las direcciones de red de los equipos, por lo que se ahorra mucho tráfico de datos inútil. Para explicarlo de una forma sencilla, el switch, cuando se conecta un ordenador, reconoce su IP, así como la velocidad a la que se conecta, de modo que cuando recibe un paquete de datos para ese ordenador ya sabe a qué puerto debe enviarlo, no teniendo que buscar a ver dónde está el ordenador de destino, mientras que el hub cuando recibe un paquete de datos para un ordenador tiene que buscar a ver donde esta ese ordenador.

Sustituto de los hubs, actúan como conmutadores entre ordenadores conectados por cable, permitiendo un mayor y más rápido tráfico de datos entre una o varias redes. Tienen la capacidad de almacenar y discriminar las direcciones de red de los equipos, por lo que se ahorra mucho tráfico de datos inútil. Para explicarlo de una forma sencilla, el switch, cuando se conecta un ordenador, reconoce su IP, así como la velocidad a la que se conecta, de modo que cuando recibe un paquete de datos para ese ordenador ya sabe a qué puerto debe enviarlo, no teniendo que buscar a ver dónde está el ordenador de destino, mientras que el hub cuando recibe un paquete de datos para un ordenador tiene que buscar a ver donde esta ese ordenador.  El router, o enrutador, tiene la particularidad de ser capaz de decidir la dirección de red a la que encaminar los datos entre varias redes, además de establecer la mejor velocidad para hacerlo. Es ideal para conectar varias redes. La variante quizás más conocida de los routers son los Modem Router o Router ADSL, que unen a las propiedades del router la capacidad de gestionar los protocolos de conexión ADSL para Internet. A deferencia de los switch, la mayoría se pueden configurar manualmente, además de soportar (dependiendo del modelo) conexiones WIFI.

El router, o enrutador, tiene la particularidad de ser capaz de decidir la dirección de red a la que encaminar los datos entre varias redes, además de establecer la mejor velocidad para hacerlo. Es ideal para conectar varias redes. La variante quizás más conocida de los routers son los Modem Router o Router ADSL, que unen a las propiedades del router la capacidad de gestionar los protocolos de conexión ADSL para Internet. A deferencia de los switch, la mayoría se pueden configurar manualmente, además de soportar (dependiendo del modelo) conexiones WIFI.  Los armarios de telecomunicaciones proporcionan muchas funciones diferentes para el sistema de cables, y frecuentemente son considerados como un subsistema separado pero que forma parte del sistema jerárquico de cableado. Los armarios de telecomunicaciones deberán ser proyectados y aprovisionados conforme al os requerimientos que presentamos en ANSI/EIA/TIA-569.

Los armarios de telecomunicaciones proporcionan muchas funciones diferentes para el sistema de cables, y frecuentemente son considerados como un subsistema separado pero que forma parte del sistema jerárquico de cableado. Los armarios de telecomunicaciones deberán ser proyectados y aprovisionados conforme al os requerimientos que presentamos en ANSI/EIA/TIA-569.